Alleen een wachtwoord is NIET meer voldoende.

Wachtwoorden zijn een overblijfsel uit het verleden. Wachtwoorden zijn voorspelbaar. Zelfs de meest complexe wachtwoorden zijn makkelijk “Phishable”. Het is, vooral bij IT-afdelingen, bekend dat er zijn veel redenen zijn om authenticatie met wachtwoorden af te schaffen. Maar hoe kom je daar?

De IT dienstverlener probeert wachtwoord risico’s te verminderen door de complexiteit te verhogen of om af te dwingen het wachtwoord vaker te laten wijzigen. Dit leidt tot één van de meest voorkomende meldingen bij de IT servicedesk of IT afdelingen.

”81% van hacking gerelateerde “breaches” gebruiken gestolen, of zwakke wachtwoorden,,

bron: Verizon 2017 Data Breach Investigations Report

”Je kunt de kans om aangetast te worden met 99,9% verminderen door het implementeren van Multi-Factor Authentication (MFA),,

bron: Microsoft 2018 Security Research

Waarom wachtwoorden elimineren?

Wachtwoordverificatie is altijd een uitdaging geweest in het veranderende Enterprise beveiligingslandschap. Een wachtwoord wordt verondersteld een sleutel te bieden voor toegang tot een account. Ook ziet men het als een beveiligingsbarrière om het account tegen aanvallers te beschermen.

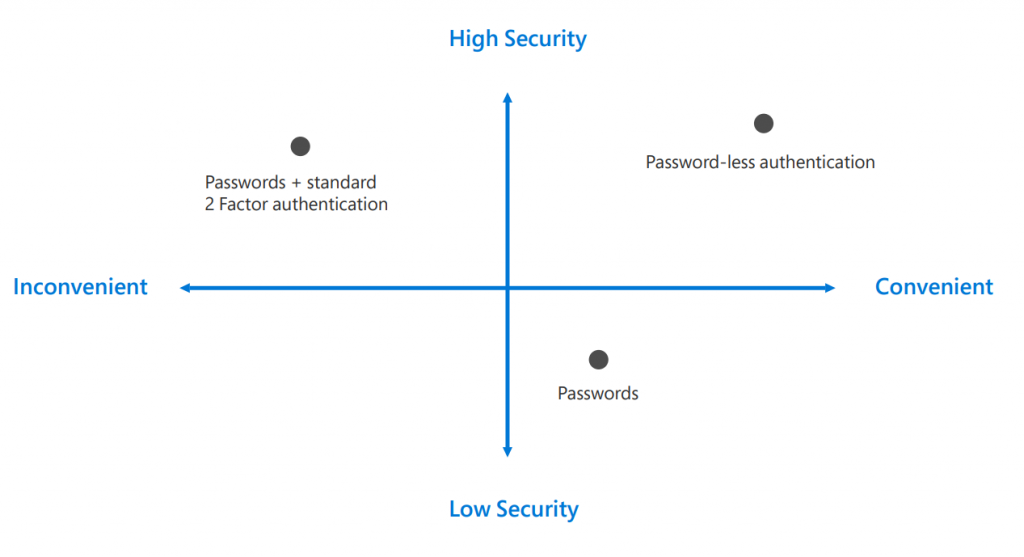

Om onderscheid te maken tussen de account eigenaar en een aanvaller, moeten organisaties verder gaan dan alleen wachtwoorden. Multi-factor Authentication (MFA), bijvoorbeeld een pincode met wachtwoord, of biometrie. Met steeds meer complexere omgevingen om toegang te krijgen, hebben IT-teams alle redenen om multi-factor Authentication toe te voegen. Denk hierbij aan smartcards, hard en soft tokens, SMS en meer. Door extra verificatie stappen aan de wachtwoorden toe te voegen, wordt de toegang voor de gebruikers veiliger. Let bij de implementatie van MFA wel op dat de oplossing niet te complex wordt voor de gebruiker. Zorg voor een goede balans tussen gebruikerservaring en veiligheid om een MFA integratie succesvol te implementeren.

Vandaag de dag verplaatst IT-security steeds meer naar Password-less verificatie op basis van geavanceerde technieken zoals Biometrie, PIN en Public/private key encryptie. Ook de nieuwere technieken als Web Authentication API (WebAuthN) en Fast Identity Online (FIDO2) worden gebruikt bij verschillende platformen.

Deze verificatie standaarden zijn ontworpen om wachtwoorden te vervangen. Gebruikers maken al gebruik van deze technologiën op bijvoorbeeld SmartPhones en laptops. Denk hierbij aan: Biometrie (gezichtsherkenning), FingerPrint en webcams. Met het gebruiken van deze methode wordt het gebruikersgemak vergroot zonder dat er extra beveiligingsrisico’s aan verbonden zijn.

Wat verder kijkend, moeten eindgebruikers nnoit meer te maken hebben met wachtwoorden in het dagelijkse leven. Door het stimuleren van het eindgebruikersgemak, kunnen ook de helpdesk kosten verlaagt worden.

Wat bedoelen we nu eigenlijk met password-less authenticatie?

Password-less authenticatie, zoals in dit artikel beschreven, is een vorm van Multi-factor Authenticatie die het wachtwoord vervangt voor een veilig alternatief. Voor dit type authenticatie zijn twee of meer verificatie “factors” verseist om aan te melden. Deze zijn beveiligd met een cryptografisch “key pair”.

Het apparaat genereerd een “Public” en een “Personal” key en kan alleen worden ontgrendeld met een “lokale” handeling. Denk hierbij weer aan biometrie of een pincode. Gebruikers hebben de keuze om direct in te loggen via Biometrische (gezichts)herkenning, een vingerafdruk, IRIS scan of met een PIN welke vergendeld en beveiligd is op het apparaat (bijv. TPM).

Kies de juiste technologie

Doordat biometrie op SmartPhones en werkplekken steeds meer een “standaard” wordt, nemen de mogelijkheden om wachtwoorden te vervangen toe.

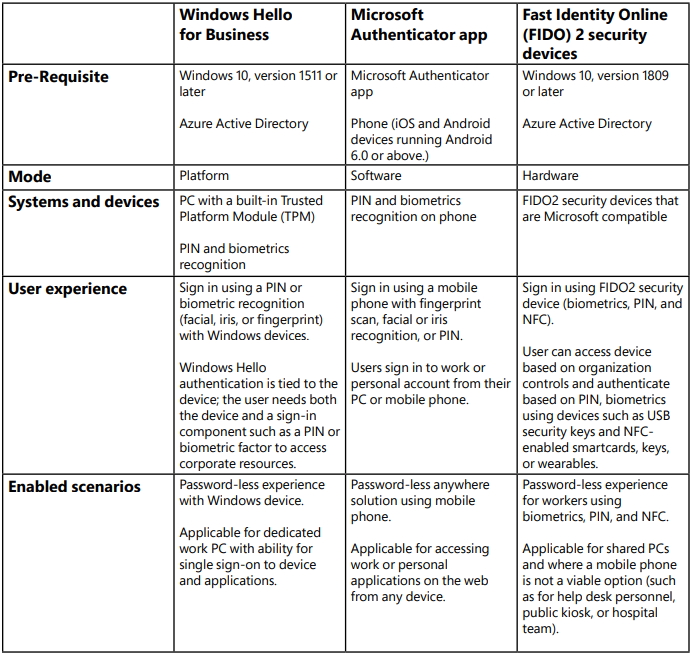

Microsoft biedt oplossingen op basis van platform, hardware of software die vanaf heden te testen en uit te leveren zijn aan uw password-less verificatievereisten.

Sinds te introductie van Windows 10, maakt Microsoft gebruik van Windows hello d.m.v. biometrische sensoren of een pincode om de identiteit van een gebruiker te verifiëren.

De Microsoft Authenticator-app is een software token waarmee gebruikers hun identiteit te verifiëren. Dit kan middels een ingebouwde biometrische sensor of een pincode. Hiermee kan worden aangemeldt bij het werk of persoonlijke account vanaf een SmartPhone. Als lid van de FIDO Alliance, werkt Microsoft samen met andere leden aan het ontwikkelen van open standaarden voor de volgende generatie gebruikerlogins. Als gevolg hiervan kan er gebruik gemaakt worden van draagbare FIDO2 hardwareapparaten om u aan te melden bij een werkplek of ondersteundende Cloud Services.

Vergelijk de Microsoft technologiën voor Password-less authenticatie.

Veilige Authenticatie Flow

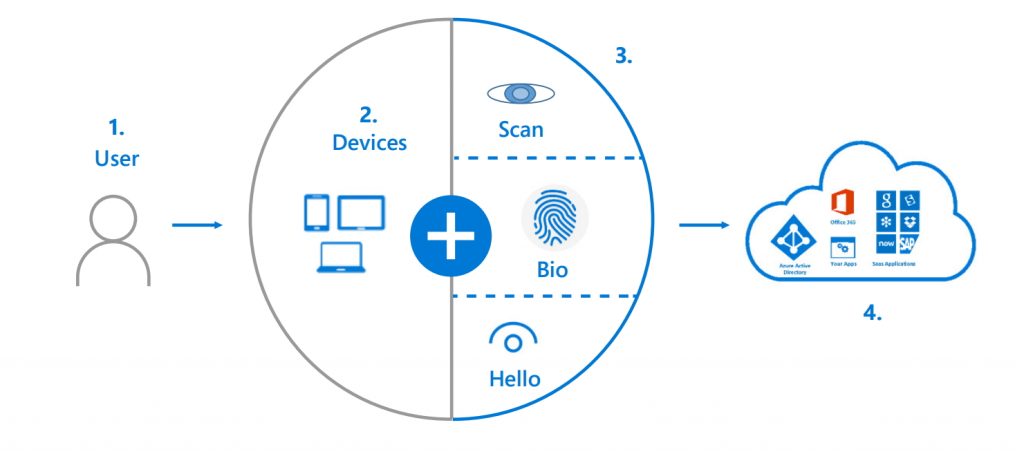

1. de gebruiker probeert aan te melden op zijn account vanaf een apparaat. Het apparaat verzendt een verificatieaanvraag. Het identiteitssysteem (bijvoorbeeld Azure AD) vraagt om validatie.

2. de gebruiker communiceert met een lokale “gesture” (bijvoorbeeld biometrie, PIN) van het apparaat. Het apparaat maakt gebruik van de persoonlijke sleutel voor het ondertekenen van de nonce* en keert terug naar Azure AD met sleutel-ID. Een aanvraag/handtekening met de nonce* + de sleutel-ID die is ondertekend met de apparaatsleutel verzonden naar Azure AD.

3. Azure AD verifieert de handtekening met de openbare sleutel in het gebruikersobject en controleert de nonce*. Bouwt een primaire Vernieuwingstoken (SSO-token) en een ID-token en stuur ze terug samen met een versleutelde sessiesleutel. De gebruiker krijgt toegang tot toepassingen zonder de noodzaak van nieuwe verificatie (SSO).

*Nonce is een willekeurig getal dat slechts één keer in cryptografische communicatie kan worden gebruikt.

Veel voorkomende misvattingen

Misvatting 1:

Is een pincode niet hetzelfde als een wachtwoord?

Een pincode lijkt veel op een wachtwoord, hierdoor kan men denken dat dit hetzelfde is. Een pincode kan een set getallen zijn, maar het kan ook een policy zijn om complexe pincodes te gebruiken. Denk hierbij aan PIN met speciale tekens en letters (zowel hoofdletters als kleine letters). Echter, het is niet de structuur van de PIN die het beter maakt (lengte, complexiteit), maar eerder hoe het werkt. Een pincode is gekoppeld aan het specifieke hardwareapparaat (bijv. TPM) waarop deze is ingesteld. Zonder het apparaat is de pincode nutteloos. Als iemand je pincode heeft gestolen en wil inloggen op je account, heeft hij of zij je fysieke apparaat ook nodig.

Misvatting 2:

Als ik password-less authenticatie gebruik, heeft dat dan geen invloed op mijn oudere (legacy) apps en protocollen?

Het in gebruik nemen van password-less authenticatie bij verouderde apps en protocollan kan uitdagingen bieden. Echter, ontwikkeld Microsoft een wachtwoord met gelimitteerde tijd. Een soort eenmalige wachtwoord met een huidige tijd of een tijdslimiet die de gebruiker kan genereren bij het gebruik van verouderde autorisatie.

Misvatting 3:

Kan een biometrisch toegangssysteem niet gehackt of vervalst worden?

Microsoft begrijpt hoe belangrijk het is om uw biometrische gegevens te beschermen tegen diefstal. Om deze reden wordt uw “biometrische handtekening” lokaal beveiligd op het apparaat en met niemand anders gedeeld als met u. Bovendien wordt uw handtekening alleen gebruikt om uw apparaat te ontgrendelen en nooit om u te authenticeren via het netwerk. Omdat het alleen biometrische of PIN-identificatiegegevens op het apparaat opslaat, is er geen verzamelpunt dat een aanvaller kan binnendringen om biometrische gegevens te stelen.

Bij een typische implementatie van de FIDO2 en Windows Hello, veegt een gebruiker een vinger, spreekt een zin, of kijkt naar een camera op een apparaat om in te loggen. Achter de schermen wordt de biometrie gebruikt als een initiele factor, om vervolgens een tweede, veiligere factor te gebruiken: een persoonlijke cryptografische sleutel die werkt om een gebruiker te verifiëren voor de service.

Een veelgebruikte biometrische aanvalsmethode is het proberen om iemands lichaamsdeel te vervalsen, met als doel het systeem te misleiden door te denken dat nep, echt is. Elke spoofing-of hacking-aanval zou eerst vereisen dat de aanvaller de controle over het apparaat krijgt. Naast de verschillende lagen van bescherming, bouwen veel biometrische systemen vandaag in “Liveness Detection” om te valideren dat de biometrie die gepresenteerd wordt echt is.

In een volgend blog zal ik beschrijven hoe je eenvoudig aan de slag kunt gaan met Password-less authenticatie i.c.m. Azure AD.

Bron: https://aka.ms/gopasswordless

1 reactie

Ik de werking van Password-less login met een security key. Na het schrijven van de vorige blog ontving ik van Infinigate Nederland een Yubico FIDO2 security key om zo de werking te testen. Dank.